Zasili je ciepło ludzkiego ciała

8 kwietnia 2010, 08:45Vladimir Leonov z belgijskiego centrum badawczego Imec opracował elektrokardiograf i elektroencefalograf, które działają wyłącznie dzięki bateriom słonecznym i ciepłu ludzkiego ciała. Tym samym stworzył urządzenia idealne do stosowania w warunkach polowych: w regionach pozbawionych dostępu do prądu czy spustoszonych przez wojnę lub katastrofy naturalne.

Zupełnie jak u gadów

7 kwietnia 2010, 11:07Badacze z Karolinska Institutet odkryli, że nieświadome uczenie zachodzi dzięki starym strukturom mózgowym, występującym również w mózgach prymitywniejszych kręgowców, m.in. ryb, gadów czy płazów (PNAS).

Najstarsza uczennica podstawówki

7 kwietnia 2010, 08:25Ma Xiuxian z Jinan w prowincji Szantung to najstarsza uczennica pierwszej klasy szkoły podstawowej na świecie. Ma 102 lata i po dziesięcioleciach postanowiła zrealizować swoje marzenie o zdobyciu wykształcenia.

Ulepszone drugie podejście

6 kwietnia 2010, 09:50Drugie spojrzenie na obraz czy zdjęcie może zmniejszyć liczbę błędów medycznych i poprawić jakość kontroli na lotniskach. Ważne jest tylko, by ludzie nie skupiali się na rejonach i szczegółach, które widzieli już wcześniej. Z pewnością uda się tego uniknąć dzięki systemowi opracowanemu przez zespół Pernilli Qvarfordt z FX Palo Alto Laboratory.

Biopaliwa niekoniecznie ekologiczne

6 kwietnia 2010, 09:43Biopaliwa mogą być nadzieją dla ekologii i gospodarki, ale energetyczna uprawa roślin może być bardzo szkodliwa dla środowiska. Jeśli rolnictwo energetyczne ma być ekologiczne i opłacalne, wymaga nowych metod i roślin uprawnych.

Akustyczna rewolucja w oceanografii

2 kwietnia 2010, 09:57To jak przejście od czarno-białej telewizji do kolorowego obrazu w wysokiej rozdzielczości - tak autorzy określają swoją nową, rewolucyjną metodę akustycznego obrazowania oceanów.

Potwierdzam, zostałam połknięta!

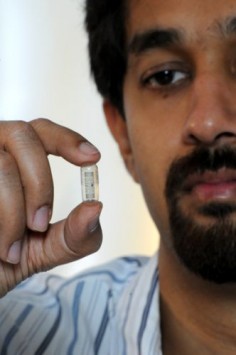

2 kwietnia 2010, 08:42Inżynierowie z Uniwersytetu Florydzkiego opracowali prototyp pigułki, która wysyła potwierdzenie, że została połknięta. Naukowcy dodali do standardowej tabletki mikrochip i ulegającą strawieniu antenkę.

Novell (znowu) wygrał ze SCO

31 marca 2010, 18:52Po latach sądowej walki, licznych odwołaniach i kolejnych decyzjach sądu zapadł wyrok w sprawie SCO kontra Novell. Spór dotyczy tego, do kogo należą prawa intelektualne do uniksowego System V.

Jedzenie jak narkotyk

30 marca 2010, 08:35Badacze z The Scripps Research Institute odkryli, że za uzależnieniem od narkotyków i przymusem przejadania się stoi ten sam mechanizm molekularny (Nature Neuroscience).

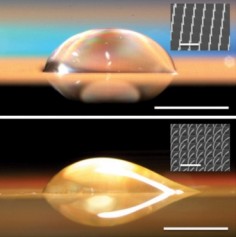

Ruch jednokierunkowy

29 marca 2010, 17:32Kontrolowanie rozprzestrzeniania się cieczy po powierzchniach jest niezwykle ważne zarówno podczas tworzenia mikromacierzy DNA, w drukarkach atramentowych czy systemach lab-on-chip. Dotychczas jednak uczeni potrafili kontrolować ilość rozprzestrzeniającej się cieczy, ale nie kierunek jej wędrówki.